Ερευνητές ανακαλύπτουν πώς το κακόβουλο λογισμικό Colibri παραμένει σε συστήματα που έχουν παραβιαστεί

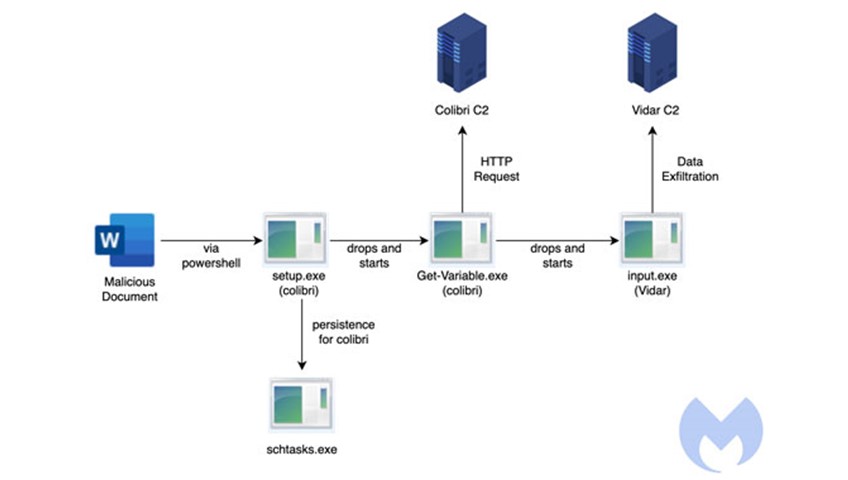

Οι ερευνητές στον τομέα της κυβερνοασφάλειας περιέγραψαν έναν «απλό αλλά αποτελεσματικό» μηχανισμό επιμονής που υιοθετήθηκε από έναν σχετικά εκκολαπτόμενο loader κακόβουλου λογισμικού που ονομάζεται Colibri, ο οποίος έχει παρατηρηθεί να αναπτύσσει έναν κλέφτη πληροφοριών των Windows γνωστό ως Vidar ως μέρος μιας νέας καμπάνιας.

"Η επίθεση ξεκινά με ένα κακόβουλο έγγραφο του Word που αναπτύσσει ένα Colibri bot που στη συνέχεια παραδίδει το Vidar Stealer", ανέφερε η Malwarebytes Labs σε μια ανάλυση. "Το έγγραφο έρχεται σε επαφή με έναν απομακρυσμένο sever στο (securetunnel[.]co) για να φορτώσει ένα απομακρυσμένο πρότυπο με το όνομα "trkal0.dot" που έρχεται σε επαφή με μια κακόβουλη μακροεντολή", πρόσθεσαν οι ερευνητές.

Τεκμηριώθηκε για πρώτη φορά από το FR3D.HK και την ινδική εταιρεία κυβερνοασφάλειας CloudSEK νωρίτερα αυτό το έτος, το Colibri είναι μια πλατφόρμα κακόβουλου λογισμικού ως υπηρεσία (MaaS) που έχει σχεδιαστεί για να ρίχνει πρόσθετα ωφέλιμα φορτία σε παραβιασμένα συστήματα. Τα πρώτα σημάδια του loader εμφανίστηκαν σε ρωσικά underground forums τον Αύγουστο του 2021.

"Αυτός ο loader έχει πολλές τεχνικές που βοηθούν στην αποφυγή ανίχνευσης", σημείωσε η ερευνήτρια του CloudSEK Marah Aboud τον περασμένο μήνα. "Αυτό περιλαμβάνει την παράλειψη του IAT (Import Address Table) μαζί με τις κρυπτογραφημένες συμβολοσειρές για να γίνει η ανάλυση πιο δύσκολη."

Η αλυσίδα επιθέσεων εκστρατείας που παρατηρείται από το Malwarebytes εκμεταλλεύεται μια τεχνική που ονομάζεται remote template injection για τη λήψη του φορτωτή Colibri ("setup.exe") μέσω ενός οπλισμένου εγγράφου του Microsoft Word.

Στη συνέχεια, το πρόγραμμα φόρτωσης χρησιμοποιεί μια προηγούμενη μη τεκμηριωμένη μέθοδο επιμονής για να επιβιώσει από τις επανεκκινήσεις του μηχανήματος, αλλά όχι πριν αφήσει το δικό του αντίγραφο στη θέση "%APPDATA%\Local\Microsoft\WindowsApps" και ονομάσει το "Get-Variable.exe".

Αυτό το επιτυγχάνει δημιουργώντας μια προγραμματισμένη εργασία σε συστήματα που εκτελούν Windows 10 και νεότερες εκδόσεις, με το πρόγραμμα φόρτωσης να εκτελεί μια εντολή εκκίνησης του PowerShell με ένα κρυφό παράθυρο (δηλαδή -WindowStyle Hidden) για να αποκρύψει τον εντοπισμό της κακόβουλης δραστηριότητας.

"Αυτό που συμβαίνει, είναι ότι το Get-Variable είναι ένα έγκυρο cmdlet PowerShell (το cmdlet είναι μια ελαφριά εντολή που χρησιμοποιείται στο περιβάλλον Windows PowerShell) που χρησιμοποιείται για την ανάκτηση της τιμής μιας μεταβλητής στην τρέχουσα κονσόλα", εξήγησαν οι ερευνητές.

Ωστόσο, δεδομένου του γεγονότος ότι το PowerShell εκτελείται από προεπιλογή στη διαδρομή WindowsApps, η εντολή που εκδόθηκε κατά τη δημιουργία προγραμματισμένης εργασίας έχει ως αποτέλεσμα την εκτέλεση του κακόβουλου δυαδικού αρχείου στη θέση του νόμιμου αντίστοιχου.

Αυτό ουσιαστικά σημαίνει ότι "ένα adversary μπορεί εύκολα να επιτύχει persistence [συνδυάζοντας] μια προγραμματισμένη εργασία και οποιοδήποτε ωφέλιμο φορτίο (εφόσον ονομάζεται Get-Variable.exe και τοποθετηθεί στην κατάλληλη τοποθεσία), είπαν οι ερευνητές.

Τα τελευταία ευρήματα έρχονται καθώς η εταιρεία κυβερνοασφάλειας Trustwave περιέγραψε τον περασμένο μήνα μια καμπάνια ηλεκτρονικού ψαρέματος που βασίζεται σε email, η οποία αξιοποιεί τα αρχεία Microsoft Compiled HTML Help (CHM) για τη διανομή του κακόβουλου λογισμικού Vidar σε μια προσπάθεια να περάσει απαρατήρητη.